关注公众号:逸佳笔记,回复关键词“副业”,免费获取各平台引流教程合集以及10个小项目教程

或者下面这个网盘链接也可以免费获取各平台引流教程和小项目教程:

链接:https://pan.baidu.com/s/101HhdI6oA5apANTIfiW4_Q?pwd=6666 提取码:6666

或者复制下方链接到浏览器打开可以获取全网最新项目,实时更新中!

https://zy.66yyba.com/?ref=1385

TOP5

2月6日全球信安资讯

1

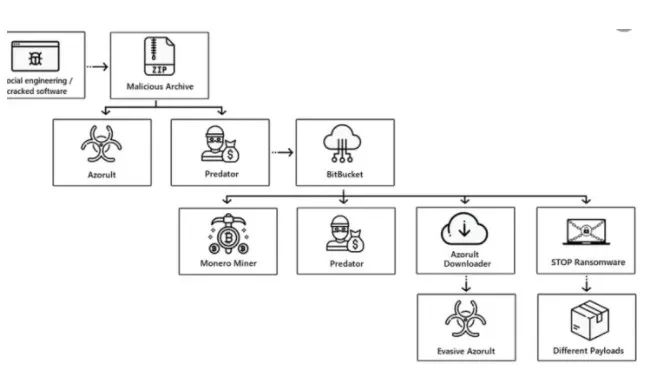

黑客滥用BitBucket用恶意软件库感染500K +主机

信源:securityaffairs

Cybereason研究人员报告说,攻击者正在滥用Bitbucket代码托管服务来存储正在进行的攻击活动中使用的七种恶意软件。据专家称,该恶意软件已经在全球范围内夺走了超过500,000台商业计算机。

攻击者的武器库包括数据窃取者,加密货币矿工和勒索软件,它们实际上从各个方面打击了受害者。“ Cybereason正在紧锣密鼓地开展活动,以提供大量的恶意软件,这些恶意软件能够窃取数据,挖掘加密货币并向全球受害者提供勒索软件。由于此攻击中部署的恶意软件类型多种多样,攻击者能够从各个方面打击受害者,而不必将自己限制在一个或另一个攻击目标上。” Cyberreason发表的分析报告说。“在这次活动中观察到的有效载荷源自代码存储平台Bitbucket中的不同帐户,该帐户被滥用为攻击者交付基础结构的一部分。”

由于对合法在线服务的信任,攻击者滥用合法在线存储平台来绕过安全产品。使用在线存储平台还可以使攻击者通过将交付基础结构(在线存储平台)与C2服务器基础结构分开来减少对其C2服务器基础结构的暴露。攻击者将恶意软件托管在多个Bitbucket帐户上,这些恶意代码会频繁更新。Cybereason发现了在此活动中积极部署的以下有效负载:

捕食者:捕食者是一个信息窃取者,它从浏览器中窃取凭据,使用相机拍照,截图并窃取加密货币钱包。

Azorult:Azorult是一个信息窃取者,可以窃取密码,电子邮件凭证,cookie,浏览器历史记录,ID,加密货币,并具有后门功能。

Evasive Monero矿工:Evasive Monero矿工是多级XMRig矿工的滴管,该矿工使用先进的躲避技术来开采Monero并保持在雷达之下。

STOP勒索软件:STOP勒索软件用于勒索文件系统,它基于开放源代码勒索软件平台。它还具有下载器功能,可用于通过其他恶意软件感染系统。

Vidar:Vidar是一个信息窃取者,可以窃取Web浏览器的cookie和历史记录,数字钱包,两因素身份验证数据并截取屏幕截图。

Amadey僵尸程序:Amadey僵尸程序是一个简单的木马程序僵尸程序,主要用于在目标计算机上收集侦察信息。

IntelRapid:IntelRapid是一种加密货币窃取程序,可窃取不同类型的加密货币钱包。

攻击者正在使用Themida作为打包程序来逃避检测,而使用CypherIT Autoit打包程序来打包Azorult并尝试保护它不受分析

攻击者使用伪造的商业软件破解版“ Adobe Photoshop,Microsoft Office等”来伪装该恶意软件。在该活动中观察到的大多数受感染的饼干包括Azorult和Predator the Thief数据窃取者。专家们发现了一些相互链接的Bitbucket存储库,它们托管着相同名称的相同恶意软件,在某些情况下,该活动背后的运营商通常提供三个小时的更新。“通过对与该活动有关的其他样本的研究,我们发现了其他Bitbucket存储库,这些存储库可能是由同一威胁参与者和同一组恶意软件样本创建的。”该报告继续说道。“从下载数量来看,到目前为止,我们估计已经有超过500,000台计算机受到该活动的感染,每小时感染数百台计算机。”专家已经观察到每小时有超过500,000台已经被感染的计算机受到感染。

专家注意到,当没有什么东西可以从受感染的系统中窃取时,攻击者会部署STOP勒索软件来勒索受害者并保持持久性。攻击者不断发展,寻找更有效的获利方式。他们发现,当工具失效时,他们可以改用合法工具。安全从业人员必须找到方法,以更快地发展并确保这些受信任资源的安全性,以便我们能够领先于这些威胁。”该报告总结说,该报告还包括危害指标(IoC)。

2

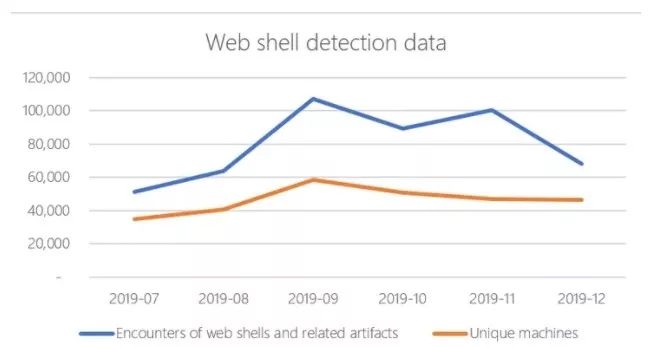

微软每天检测77,000个活动的Web Shell

信源:bleepingcomputer

微软发布了一份有趣的报告,调查网络外壳攻击,根据Microsoft发布的报告,该公司每天平均检测到77,000个活动的Web Shell,分布在46,000台受感染的服务器上。Web Shell是通常用典型的Web开发编程语言(例如ASP,PHP,JSP)编写的代码,攻击者将其植入Web服务器上以获得远程访问和代码执行。

微软观察到了几个威胁组织,包括ZINC,KRYPTON和GALLIUM,在他们的战役中使用了这些恶意代码。威胁参与者通常利用Web应用程序中的已知问题来破坏Web服务器并安装Web Shell。使用最广泛的网络外壳之一是“中国斩波器”,它被与中国有关联的APT团体进行的众多网络间谍活动所采用。

2018年10月,五只眼睛的安全机构(美国,英国,加拿大,澳大利亚和新西兰)发布了一份联合报告,其中详细介绍了一些流行的黑客工具,包括China Chopper。每天有77,000次检测是令人担忧的数字,这可以使我们看到网络空间中威胁行为者的活跃活动。“不幸的是,鉴于每个月,Microsoft Defender高级威胁防护(ATP)在平均46,000台不同的计算机上平均检测到77,000个Web Shell和相关工件,因此这些差距似乎很普遍。”微软发布的报告。

“由于Web外壳是多方面的威胁,企业应该为多种攻击面建立全面的防御。”微软总结道。”获得面向互联网的服务器的可见性是检测和解决Web Shell威胁的关键。可以通过监视Web应用程序目录中Web脚本文件的写入来检测Web Shell的安装。安装后,如Outlook Web Access(OWA)之类的应用程序很少更改,并且应将脚本写入这些应用程序目录视为可疑。“

3

Dropbox通过其漏洞赏金计划支付了超过100万美元

信源: bleepingcomputer

自2014年启动漏洞赏金计划以来,文件托管公司Dropbox迄今为止已为研究人员报告的漏洞支付了100万美元。

“我们的错误赏金计划最近突破了一个重要的里程碑。自2014年启动我们的计划并在2017年增加了三倍的赏金以来,我们已向悬赏金参与者提供了超过100万美元,用于向我们的计划提交有效的发现。” DropBox发表的帖子中写道。“ Dropbox不仅从我们的漏洞赏金计划中受益,而且一些最关键的供应商也从中受益,他们一直是我们计划的积极参与者。”目前,漏洞赏金计划涵盖了公司的网站,Paper协作式工作区服务以及台式机和移动应用程序。报告DropBox软件漏洞的研究人员可能会因公司服务器中的严重远程代码执行漏洞而获得高达32,000美元的收益。

在2019年于新加坡举行的现场黑客活动中,DropBox通过HackerOne平台支付了超过318,000美元,解决了近300个漏洞,并支付了336,479美元。“ Dropbox和HackerOne邀请了来自11个国家(包括新加坡,美国,瑞典,加拿大,印度,荷兰,日本,澳大利亚,比利时,香港,英国和葡萄牙)的45位黑客。他们聚集在一起,在新加坡克拉码头区的休恩活动中心窃取了新的示波器和Dropbox核心资产。“在事件发生的前几天以及在h1-65的8个黑客攻击过程中,有39位黑客报告了范围内所有应用程序和供应商的264个漏洞。作为回报,Dropbox向黑客支付了336,479美元的赏金,以表彰他们为提高安全性所做的贡献。”

该公司强调了漏洞赏金计划对于使用流行服务的用户和组织的安全性的重要性。Dropbox总结说:“对于安全社区之外的人来说,通过鼓励安全研究人员攻击您可以使平台更安全似乎是违反直觉的,但这恰恰是这些程序所提供的价值”,Dropbox总结说,“发现和修复错误的过程对于我们维持高度安全的组织和日益强化的产品表面至关重要。”

4

Google在2019年与其他人错误地分享了一些用户的私人视频

信源:bleepingcomputer

Google承认发生了新的隐私事件,它不小心与其他用户共享了保存在其服务器上的私人视频。当时尚不清楚受影响的用户数量,无论如何,该公司向他们发送了安全通知。该公司仅确认“此问题影响了您的Google Photos帐户中的一个或多个视频”。

该事件是由Google的“外卖”中的一个技术问题引起的,该项目是一个项目,可让其产品的用户(例如YouTube和Gmail)将其数据导出到可下载的存档文件中。Duo Security的研究人员乔恩·奥伯海德(Jon Oberheide)确认了此问题,该研究人员发布了一条推文,确认一些保存在Google相册中的视频已导出到无关用户的档案中。该技术问题在2019年11月21日至11月25日之间仍然有效。

隐私事件可能会影响在上述期间内使用Google Takeout服务的那些用户。微软指出,问题不在于用户上传到Google相册的照片。对于事件可能造成的任何不便,该公司表示歉意,用户可以联系其支持服务以获取进一步的帮助。

5

YouTube发布Deepfake禁止提醒

信源:securityweek

YouTube已发布公开提醒,其视频服务禁止与2020年美国总统大选有关的深造假。这家由谷歌拥有的公司表示,它不希望将其平台用作任何故意误导观众投票程序或影响候选人选择的尝试的一部分。

Deepfake是经过篡改的视频内容,经过篡改后可以显示出实际上并未发生的事情,其结果令人信服。去年,YouTube成为第一个删除美国众议院议长南希·佩洛西(Nancy Pelosi)的假视频的主要社交媒体平台。YouTube也在本周发出提醒,禁止播放“出生”视频,这些视频对候选人的出生证明的真实性表示怀疑,暗示他们是在美国境外出生的。

这些政策都不是新政策,但YouTube在周一发生的如今著名的灾难性爱荷华州预谋会议之前澄清了其规则。关于此类内容的准则早在2016年就已经制定出来了,当时选举运动使唐纳德·特朗普总统上台。尚未对视频进行选择性地限制,以使语音被有选择地剪切以使其不显示在上下文中,尽管这种性质的内容可能像任何深信不疑一样具有误导性和影响力,但对视频没有施加限制。

去年因拒绝删除不受欢迎的佩洛西(Pelosi)Deepfake而受到批评的Facebook在1月份宣布了一项Deepfake禁令。Jumio首席执行官Robert Prigge强调了Deepfake视频带来的危险,并呼吁采用基于技术的解决方案来掩盖伪造的视频。普里格评论说:“深造假对数字经济和数字身份的演变构成了严重威胁,因为使用AI来创建逼真的深造实在太容易了,而且可以利用它们进行欺诈。为防止深度欺诈成为下一个主要的攻击媒介,先进的身份验证方法(如基于面部的身份验证)必须能够检测并阻止深度欺诈,以保持在快速发展的欺诈曲线之前的领先地位。”

声 明

本文内容由国外媒体发布,不代表聚锋实验室立场和观点。

原文始发于微信公众号(聚锋实验室):

本文转载自以上首发公众号,如有侵权,联系站长删除